Un nuevo malware que roba información se ha fijado en el sistema operativo macOS de Apple para desviar información confidencial de los dispositivos comprometidos.

Apodado MacStealer , es el último ejemplo de una amenaza que utiliza Telegram como una plataforma de comando y control (C2) para filtrar datos. Afecta principalmente a dispositivos que ejecutan macOS versiones Catalina y posteriores que se ejecutan en CPU M1 y M2.

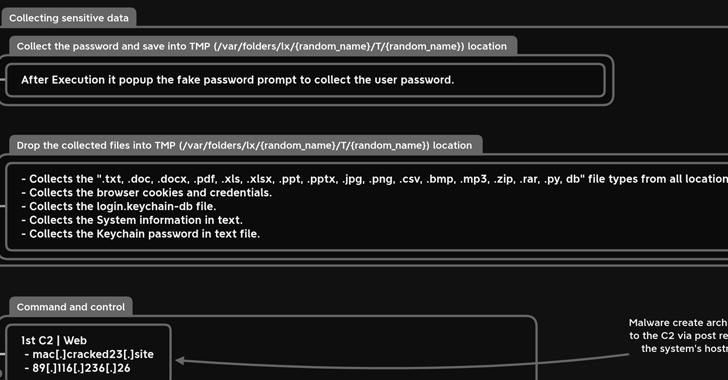

"MacStealer tiene la capacidad de robar documentos, cookies del navegador de la víctima e información de inicio de sesión", dijeron los investigadores de Uptycs Shilpesh Trivedi y Pratik Jeware en un nuevo informe.

Anunciado por primera vez en foros de piratería en línea a principios de mes, todavía es un trabajo en progreso, y los autores del malware planean agregar funciones para capturar datos del navegador Safari de Apple y la aplicación Notes.

En su forma actual, MacStealer está diseñado para extraer datos, contraseñas e información de tarjetas de crédito del llavero de iCloud de navegadores como Google Chrome, Mozilla Firefox y Brave. También cuenta con soporte para recopilar archivos, imágenes, archivos y scripts de Python de Microsoft Office.

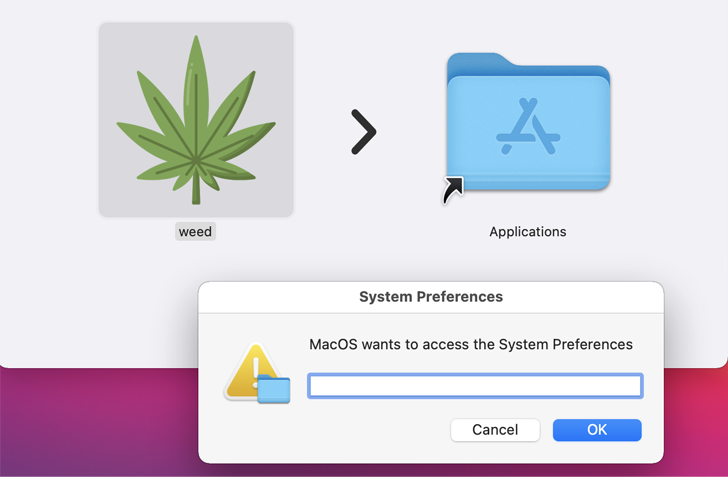

Se desconoce el método exacto utilizado para entregar el malware, pero se propaga como un archivo DMG ( weed.dmg ) que, cuando se ejecuta, abre una solicitud de contraseña falsa para recolectar las contraseñas con el pretexto de buscar acceso a la aplicación Configuración del sistema. .

MacStealer es uno de varios ladrones de información que han surgido en los últimos meses y se suma a una gran cantidad de herramientas similares actualmente en circulación.

Esto también incluye otra pieza de nuevo malware basado en C# llamado HookSpoofer que está inspirado en StormKitty y viene con capacidades de registro de teclas y clipper y transmite los datos robados a un bot de Telegram.

Otro malware notable que roba cookies del navegador es Ducktail , que también usa un bot de Telegram para filtrar datos y resurgió a mediados de febrero de 2023 con tácticas mejoradas para eludir la detección.

Esto implica "cambiar la infección inicial de un archivo que contiene un ejecutable malicioso a un archivo que contiene un archivo LNK malicioso que iniciaría la cadena de infección", dijo el investigador de Deep Instinct, Simon Kenin, a principios de este mes.

El malware ladrón generalmente se propaga a través de diferentes canales, incluidos archivos adjuntos de correo electrónico, descargas de software falso y otras técnicas de ingeniería social.

Para mitigar tales amenazas, se recomienda que los usuarios mantengan su sistema operativo y software de seguridad actualizados y eviten descargar archivos o hacer clic en enlaces de fuentes desconocidas.

“A medida que las Mac se han vuelto cada vez más populares en la empresa entre los equipos de liderazgo y desarrollo, los datos almacenados en ellas son más importantes para los atacantes”, dijo Phil Stokes, investigador de SentinelOne , la semana pasada.

Anuncio: Comparación de precios y seguimiento de precios de más de 600,000 productos: consulte Comparador de precios y ofertas online

- NGLTYQ?:uenta con su apoyo. Considere contribuir con el botón a continuación para seguir brindando contenido excelente.

Ya conoces nuestro canal de YouTube? ¡Suscríbete!

Te ha resultado útil esta información? Tus comentarios nos ayudan a mejorar esta web

Si te ha gustado esta información, por favor apoya nuestro trabajo y este sitio web: compartir o comentar este artículo es un buen comienzo!. Para cualquier duda puedes dejarnos su comentario recibirás una respuesta lo mas rápido posible.

Puedes seguirnos en Twitter o unirse a nuestro Fan Page Facebook , Grupo Facebook, Instagram, Suscribirte a nuestro canal de You Tube para mantenerse actualizado sobre lo último en tecnología móvil e informática en general