SET, la reconocida compañía de ciberseguridad, ha identificado el primer bootkit de malware UEFI diseñado específicamente para Linux, un descubrimiento que rompe con la creencia popular de que este sistema operativo es internamente seguro. Este hallazgo revela nuevas vulnerabilidades en un entorno que, hasta ahora, muchos consideraban casi impenetrable.

|

| "Linux ya no es un refugio tan seguro como pensábamos. ESET ha descubierto el primer malware bootkit UEFI diseñado para este sistema operativo |

ESET ha descubierto el primer malware bootkit UEFI de prueba de concepto para Linux: Bootkitty. Es la primera vez que se desarrolla un tipo de malware bootkit UEFI para sistemas operativos distintos de Windows y puede suponer un gran peligro.

¿Qué es un bootkit de malware UEFI?

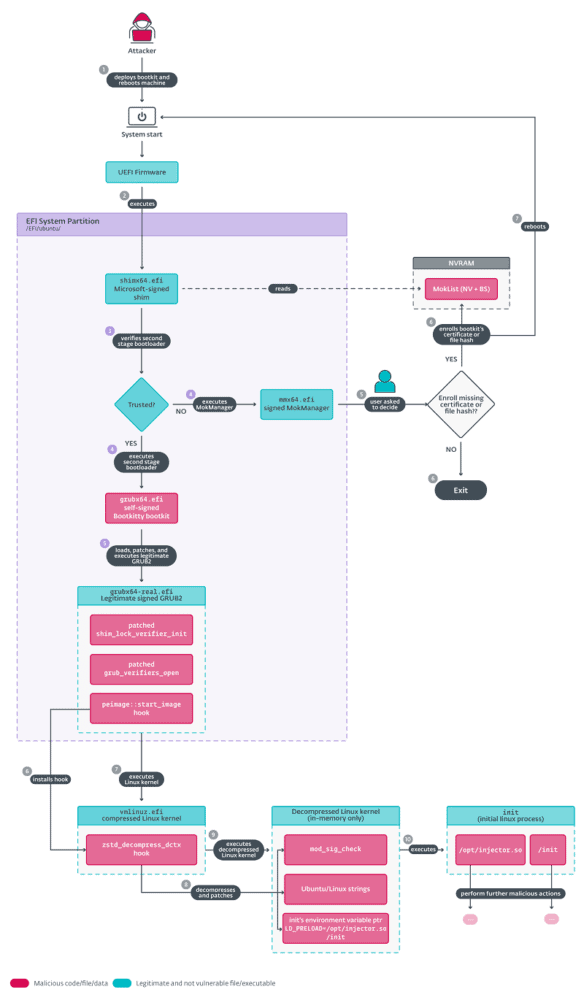

El bootkit de malware UEFI es una de las amenazas más sofisticadas en el ámbito de la ciberseguridad. Se sitúa en la interfaz de firmware extensible unificada (UEFI, por sus siglas en inglés), una capa crítica que conecta el hardware y el software del sistema. Al comprometer esta zona, los atacantes pueden obtener el control total sobre el dispositivo, incluso antes de que el sistema operativo se cargue.

Lo que hace especialmente peligroso a un bootkit UEFI es que puede sobrevivir a de mitigación tradicional como reinstalaciones del sistema operativo, ya que opera fuera de las medidas de este alcance.

Detalles del malware descubierto

ESET ha denominado este malware como "ESPecter" , un juego de palabras que alude al área en la que opera dentro del sistema de particiones EFI. Aunque los bootkits UEFI ya se habían identificado en sistemas Windows, este es el primer caso dirigido a Linux.

El malware se utiliza para llevar a cabo a cabo actividades de vigilancia y extracción de datos sensibles. Se cree que está vinculado a actores avanzados de amenazas persistentes (APT) que buscan objetivos específicos, como servidores críticos o infraestructuras gubernamentales.

¿Cómo infecta ESPecter los sistemas Linux?

El proceso de infección implica varias etapas avanzadas:

Compromiso inicial de UEFI : Los atacantes modifican la partición EFI para insertar el malware. Esto puede ocurrir a través de vulnerabilidades conocidas en el firmware o mediante acceso físico al dispositivo.

Persistencia : Una vez instalado, ESPecter manipula el flujo de arranque para cargar código malicioso antes de que el propio sistema operativo.

Acciones maliciosas : Incluyen la captura de datos confidenciales, la monitorización de actividad en tiempo real y la apertura de puertas traseras para un acceso remoto persistente.

Impacto y desafíos para Linux

Tradicionalmente, Linux ha sido visto como un sistema operativo seguro debido a su arquitectura abierta y su menor popularidad en comparación con Windows. Sin embargo, este descubrimiento resalta que ningún sistema es completamente seguro, especialmente frente a actores con recursos avanzados.

Para los administradores de sistemas Linux, el reto ahora es doble: identificar posibles infecciones y reforzar las defensas contra este tipo de amenazas. Este descubrimiento también subraya la importancia de mantener el firmware actualizado y seguir las prácticas de seguridad recomendadas.

Consejos para protegerse

ESET ha compartido algunas claves recomendadas para mitigar el riesgo de infecciones de bootkits UEFI en Linux:

- Actualizar el firmware periódicamente : Mantener el firmware UEFI actualizado con los parches más recientes puede cerrar posibles vulnerabilidades.

- Habilitar Secure Boot : Esta función puede prevenir la carga de software no autorizado durante el arranque del sistema.

- Utilizar herramientas de seguridad especializadas : Soluciones como las de ESET pueden ayudar a detectar anomalías en el firmware.

- Evitar accesos físicos no autorizados : Una medida esencial para proteger la integridad del hardware.

Durante sus análisis, los investigadores de ESET descubrieron un módulo de kernel sin firmar posiblemente relacionado del mismo desarrollador. Este módulo en particular carga otro módulo de kernel desconocido.

Conclusión

El descubrimiento de ESPecter por parte de ESET marca un hito preocupante en la ciberseguridad. Este malware no solo pone en evidencia la capacidad de los atacantes para explotar nuevas áreas de vulnerabilidad, sino que también subraya la necesidad de una vigilancia constante, incluso en sistemas considerados seguros como Linux. Este caso debe servir como un llamado a la acción para todos los usuarios y administradores de Linux: la seguridad no es un estado, sino un proceso continuo.

¿Qué opinas sobre este descubrimiento? ¿Cómo crees que impactará la percepción de seguridad en Linux? ¡Déjanos tu comentario!

¡Espero que esta información te haya sido de utilidad!

Si quieres seguir aprendiendo sobre productos tecnológicos, ¡no te pierdas nuestros videos en YouTube! En nuestro canal, encontrarás tutoriales y reseñas que te ayudarán a sacar el máximo provecho de tus dispositivos. Únete a nuestro canal de YouTube y mantente al día con todas nuestras novedades.

Anuncio: Comparación de precios y seguimiento de precios de más de 600,000 productos: consulte Comparador de precios y ofertas online

.

¿Te ha resultado útil esta información? Tus comentarios son valiosos para nosotros y nos ayudan a mejorar esta web.

.

Mantente conectado con nosotros: Síguenos en Twitter, únete a nuestra Fan Page en Facebook, o forma parte de nuestro Grupo en Facebook. También estamos en Instagram, y puedes suscribirte a nuestro canal de YouTube para estar al tanto de lo último en tecnología móvil e informática.