En el mundo de la ciberseguridad, las amenazas evolucionan constantemente, y los atacantes siempre buscan nuevas formas de explotar las plataformas tecnológicas más utilizadas. En las últimas semanas, se ha detectado una campaña maliciosa que utiliza documentos falsificados de DocuSign para atacar entornos en la nube de Microsoft Azure. Este artículo profundiza en los detalles de esta amenaza, cómo opera, las vulnerabilidades que explota y las medidas de protección que las organizaciones pueden implementar.

|

| Alerta: Nueva campaña de phishing utiliza DocuSign para atacar Azure" |

¿Qué es DocuSign y por qué es un objetivo atractivo? DocuSign es una de las plataformas líderes en la firma electrónica y la automatización de flujos de trabajo, utilizada por millones de usuarios y empresas en todo el mundo. Su popularidad y confianza la convierten en un objetivo ideal para los cibercriminales, quienes buscan disfrazar archivos maliciosos como documentos legítimos para aumentar la probabilidad de que las víctimas los abran.

Según los especialistas en seguridad de Unit 42 , una campaña de phishing afectó a unos 20.000 empleados de empresas europeas de automoción, química e industrial entre junio y septiembre de este año. En concreto, esta campaña se centró en robar credenciales de acceso a cuentas corporativas para después secuestrar la infraestructura de nube corporativa Microsoft Azure de las empresas afectadas.

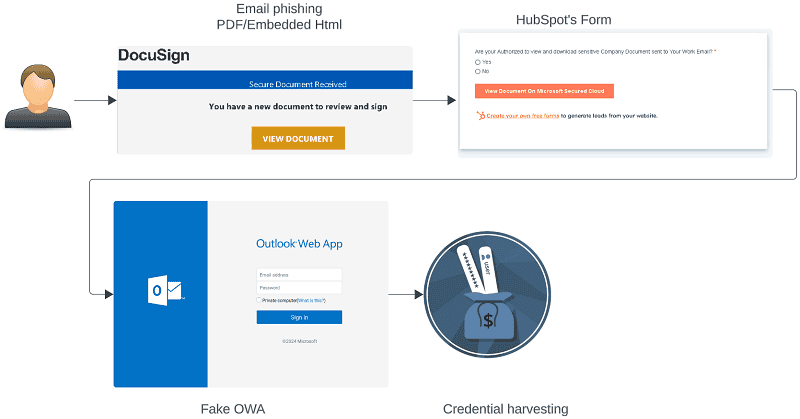

El vector de ataque La campaña maliciosa recientemente detectada sigue un patrón común pero efectivo:

Distribución del archivo: Los atacantes envían correos electrónicos de phishing que aparentan ser comunicaciones oficiales de DocuSign. Estos correos contienen enlaces o archivos adjuntos que simulan ser documentos pendientes de firma.

Contenido del archivo: El archivo malicioso contiene código diseñado para explotar vulnerabilidades en aplicaciones o servicios integrados con Azure. Por ejemplo, puede contener macros en documentos de Word o scripts PowerShell que se ejecutan al abrirse.

Explotación en Azure: Una vez ejecutado, el malware busca credenciales almacenadas, configuraciones de red o acceso a recursos de Azure. Esto permite a los atacantes moverse lateralmente dentro del entorno, exfiltrar datos o incluso desplegar ransomware.

¿Qué hace esta amenaza tan peligrosa?

Ingeniería social sofisticada: Los correos electrónicos y documentos están diseñados para parecer genuinos, utilizando logotipos y frases comunes de DocuSign.

Integración en entornos críticos: Azure es ampliamente utilizado para alojar aplicaciones, bases de datos y servicios esenciales para las operaciones de muchas empresas. Una brecha en este entorno puede tener consecuencias devastadoras.

Persistencia: Los atacantes utilizan técnicas avanzadas para permanecer indetectados, como cifrado de comunicación y herramientas lícitas (living off the land).

Indicadores de compromiso (IoC) Algunos signos que podrían indicar la presencia de esta amenaza incluyen:

Archivos o procesos desconocidos ejecutándose en entornos de Azure.

Actividades inusuales en cuentas de usuario, como intentos de acceso desde ubicaciones no autorizadas.

Alertas de seguridad relacionadas con PowerShell o conexiones de red sospechosas.

La ruta de ataque de los piratas informáticos se basaba en correos electrónicos que contenían un archivo PDF malicioso de DocuSign o un enlace HTML insertado. El archivo, que intenta atraer la atención de las víctimas mediante ingeniería social, y el enlace las dirigían a un generador de formularios gratuitos de Hubspot malicioso.

Desde este último entorno, fueron redirigidos nuevamente a las páginas maliciosas que los hackers utilizan para intentar extraer datos. En este caso, una página de inicio de sesión de Microsoft Outlook Web Access. Aquí las víctimas tuvieron que introducir su dirección de correo electrónico y las credenciales de inicio de sesión de Azure. Desde allí, los hackers la secuestraron y obtuvieron acceso al entorno de la nube.

Se desconoce quién está detrás de los ataques, pero los especialistas de Unit 42 indican que, durante su investigación sobre la infraestructura del ataque, encontraron sitios web en ucraniano y ruso, escribe The Register .

Cómo protegerse

Educación y concienciación: Capacite a los empleados para identificar correos de phishing y reportarlos de inmediato.

Configuración segura: Asegúrese de que Azure esté configurado con los principios de menor privilegio, segmentación de redes y autenticación multifactor.

Actualizaciones y parches: Mantenga actualizados los sistemas operativos, aplicaciones y servicios integrados con Azure.

Herramientas de seguridad: Implemente soluciones avanzadas de detección y respuesta, así como herramientas de análisis de comportamiento.

Monitorización y auditoría: Realice auditorías regulares y supervise la actividad en su entorno de Azure para detectar irregularidades.

Conclusión La campaña de malware que utiliza archivos maliciosos disfrazados de documentos de DocuSign es un recordatorio de la importancia de la ciberseguridad en entornos empresariales y en la nube. Proteger los datos y recursos de Azure requiere una combinación de tecnología, educación y procesos robustos. Manténgase informado y preparado para mitigar las amenazas en constante evolución.

¡Espero que esta información te haya sido de utilidad!

Si quieres seguir aprendiendo sobre productos tecnológicos, ¡no te pierdas nuestros videos en YouTube! En nuestro canal, encontrarás tutoriales y reseñas que te ayudarán a sacar el máximo provecho de tus dispositivos. Únete a nuestro canal de YouTube y mantente al día con todas nuestras novedades.

Anuncio: Comparación de precios y seguimiento de precios de más de 600,000 productos: consulte Comparador de precios y ofertas online

.

¿Te ha resultado útil esta información? Tus comentarios son valiosos para nosotros y nos ayudan a mejorar esta web.

.

Mantente conectado con nosotros: Síguenos en Twitter, únete a nuestra Fan Page en Facebook, o forma parte de nuestro Grupo en Facebook. También estamos en Instagram, y puedes suscribirte a nuestro canal de YouTube para estar al tanto de lo último en tecnología móvil e informática.